Експлойт zkSync у квітні 2025: хронологія, наслідки та уроки безпеки

Вступ

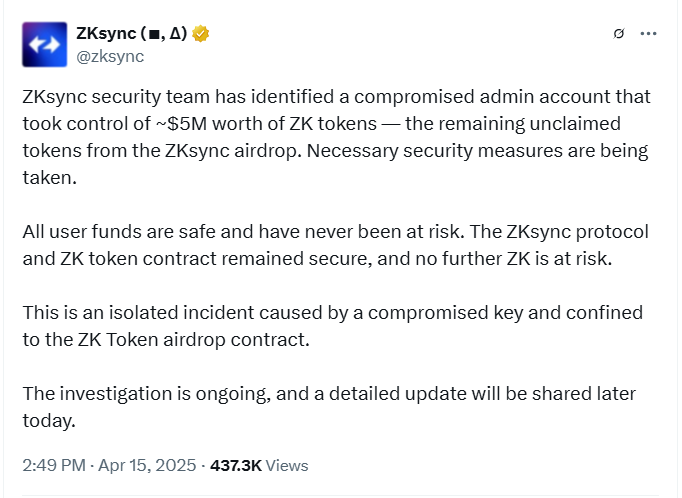

У квітні 2025 року порушення безпеки дозволило зловмиснику нелегально випустити 111 мільйонів нових токенів ZK (на суму приблизно $5 млн). Атаку здійснили через скомпрометований адміністративний ключ, пов’язаний із контрактами ейрдропу на платформі zkSync. Хоча основний протокол zkSync та кошти користувачів залишилися у безпеці, інцидент підірвав довіру на ринку та підкреслив важливість надійних практик безпеки в криптопроектах.

У середині квітня 2025 року мережа другого рівня Ethereum zkSync зазнала помітного інциденту безпеки. Зловмисник отримав контроль над адміністративним обліковим записом, пов’язаним із контрактами розподілу токенів (ейрдропу) zkSync, і використав його, щоб намінтити приблизно 111 мільйонів незатребуваних токенів ZK (вартістю близько $5 мільйонів). Ця подія – відома як експлойт zkSync у квітні 2025 року – сталася не через помилку в коді zkSync, а через скомпрометований адміністративний ключ. У цій статті ми розглянемо хронологію атаки, її безпосередні наслідки та ширші висновки щодо безпеки в криптоіндустрії.

Хронологія злому

15 квітня 2025 року команда zkSync повідомила, що один з їхніх адміністративних облікових записів було скомпрометовано, що призвело до несанкціонованої емісії токенів. Спочатку про підозрілу активність сповістили дослідники з безпеки блокчейну: зловмисник викликав функцію sweepUnclaimed() у смарт-контрактах ейрдропу zkSync. Ця функція призначена для “підчищення” незатребуваних токенів після роздачі – фактично, збору залишкових токенів, які належні користувачі так і не отримали. Використавши скомпрометований адміністративний доступ для виклику цієї функції, атакувальник намітив ~111 000 000 токенів ZK на свою власну адресу. Ці токени становили приблизно 0,45% від загальної пропозиції ZK, фактично розмивши частку інших токенів в обігу за одну ніч.

Коли про злом стало відомо, команда zkSync оперативно почала відстежувати слід атакувальника в блокчейні. Вони визначили адресу гаманця, яку використав зловмисник, і помітили, що той почав переміщувати активи. Ончейн-дані показали, що зловмисник не тільки тримав новонадруковані токени ZK, але й обміняв частину з них на інші активи – він навіть перекинув близько 1000 ETH до основної мережі Ethereum невдовзі після атаки. Це свідчило про намір вивести й можливо відмити здобич через різні блокчейни. На момент публічного розкриття інформації більша частина незаконно отриманих токенів усе ще перебувала під контролем зловмисника.

Наслідки та негайна реакція

Попри випуск великої кількості токенів, основні системи zkSync залишилися неушкодженими. Команда швидко запевнила користувачів, що інцидент обмежено контрактами ейрдропу і він не вплинув на основну мережу чи гаманці користувачів. “Усі кошти користувачів у безпеці та жодної миті не були під загрозою”, – зазначалося в офіційному повідомленні. Тобто під час цього інциденту жоден користувацький баланс не було вкрадено; натомість зловмисник створив нові токени з невикористаного резерву. Ба більше, zkSync підтвердив, що всі токени, які можна було випустити через цю лазівку, вже були випущені, і жодних подальших експлойтів через функцію sweepUnclaimed() більше не можливо.

У відповідь на атаку zkSync негайно розпочав заходи з повернення контролю над ситуацією. Проєкт залучив альянс оперативного реагування SEAL 911 та криптовалютні біржі, щоб відстежувати вкрадені кошти й не дати зловмиснику їх вивести. Скомпрометовані адміністраторські ключі було деактивовано, щоб запобігти іншим несанкціонованим діям. Примітно, що співзасновник zkSync Олексій (Alex) Глуховський наголосив: у цьому випадку не було виявлено жодної вразливості в коді – злом став наслідком компрометації “операторського” ключа, а не помилки протоколу.

Команда також оприлюднила заклик до зловмисника, попросивши його вийти на зв’язок із представниками zkSync, щоб обговорити повернення коштів і уникнути юридичної відповідальності. Такий підхід, що дедалі частіше застосовується при криптовалютних зламах, фактично дає хакеру шанс виступити в ролі “білого хакера” (етичного зломщика) і повернути активи – можливо, в обмін на винагороду чи пом’якшення наслідків. Станом на одразу після інциденту жодної угоди ще не було досягнуто, але цей публічний жест показав, що zkSync прагне за можливості вирішити проблему мирним шляхом.

Реакція ринку та спільноти

Новина про експлойт миттєво вплинула на ціну токена ZK. Впродовж кількох годин після оголошення вартість ZK обвалилася більш ніж на 15%, опустившись до історичного мінімуму близько $0,04 15 квітня. Це різке падіння (приблизно на $0,008 порівняно з попереднім днем) відображало потрясіння інвесторів, коли стало відомо про злам адміністративного облікового запису. Проте після першої паніки ринок почав стабілізуватися. До кінця того дня ZK відскочив назад до приблизно $0,047, частково відновивши втрати, оскільки користувачі усвідомили, що основний протокол не постраждав. Загалом, протягом 24 годин після атаки токен залишився приблизно на 7% дешевшим, ніж до інциденту.

Графік ціни токена ZK вранці 15 квітня 2025 року. Червона лінія показує різке падіння приблизно о 6:30 ранку (Тихоокеанського часу), коли інформація про злом стала публічною, після чого відбувся частковий відскок після 7:00. Стрімке падіння до ~$0,04 демонструє реакцію ринку на новину, а подальша стабілізація – вплив появи детальнішої інформації.

Реакція криптоспільноти на інцидент zkSync була неоднозначною. З одного боку, багато користувачів висловили полегшення, що жоден особистий гаманець не був зламаний і zkSync відреагували швидко. З іншого боку, цей випадок викликав запитання щодо рівня децентралізації та практик безпеки проєкту. Критики в соцмережах поцікавилися, чому один-єдиний адміністраторський обліковий запис взагалі мав можливість випустити таку кількість токенів. Дехто навіть припустив можливу внутрішню змову, хоча такі звинувачення базувалися радше на підозрах, ніж на доказах. Те, що команда zkSync діяла прозоро – регулярно інформувала про ситуацію, оприлюднила адресу гаманця зловмисника та чітко окреслила масштаб проблеми – спільнота переважно оцінила позитивно як антикризовий крок. Втім, чимало учасників спільноти закликали впровадити більш надійні запобіжні механізми, щоб подібне не повторилося.

Ширші наслідки для безпеки та уроки

Експлойт zkSync у квітні 2025 року висвітлив кілька важливих уроків для криптоіндустрії. Перш за все, він підкреслив ризики, пов’язані з адміністраторськими ключами у блокчейн-проєктах. У цьому випадку зловмисник не виявив помилку в коді смарт-контрактів; натомість він скомпрометував привілейований ключ, який контролював ці контракти. Це яскраве нагадування про те, що навіть бездоганно перевірений код може бути зведений нанівець, якщо облікові дані адміністратора викрадено або використано злим умислом. Проєкти мають мінімізувати єдиночні точки відмови – наприклад, застосовувати мультипідписні гаманці для адміністративних дій, щоб компрометація одного ключа не призвела до катастрофи.

По-друге, експлойт демонструє необхідність ретельного проєктування смарт-контрактів і контролю доступу. Такі функції, як sweepUnclaimed(), виконують легітимні задачі (дозволяють розробникам повернути невикористані токени), але водночас концентрують значну владу в одних руках. Один із можливих кроків для пом’якшення ризику – впровадження таймлоків чи схвалення декількома сторонами для подібних чутливих функцій або ж спалювання незатребуваних токенів після завершення терміну їх отримання, замість того щоб залишати їх доступними. Якби невитрачені токени взагалі не були доступні жодному одноосібному ключу, у зловмисника не було б чого експлуатувати.

Регулярні аудити безпеки та постійний перегляд коду є критично важливими, але вони мають виходити за рамки пошуку суто програмних багів – слід також оцінювати, як керуються адміністративні привілеї. У випадку zkSync контракти спрацювали так, як задумано, але загальна архітектура безпеки (керування ключами адміністраторів) мала вразливе місце. Зовнішні аудитори та експерти з безпеки часто звертають увагу на надмірні адмін-привілеї або відсутність мульти-підпису як на потенційний ризик у системах децентралізованих фінансів; цей інцидент підтвердив обґрунтованість таких застережень.

Ще один ширший висновок – це цінність спільних зусиль спільноти та індустрії під час інцидентів злому. Координація zkSync з альянсом SEAL 911 та біржами показала, що криптоспільнота здатна швидко об’єднатися для реагування на подібні випадки. Біржі можуть заблокувати адреси зловмисника, а команди безпеки – обмінятися інформацією, щоб допомогти відстежити й, можливо, заморозити активи. Такий колективний захист стає все більш поширеним, оскільки індустрія розуміє, що «боротьба наодинці» проти експлойтів є менш ефективною.

Нарешті, цей інцидент вписується в тенденцію, коли криптопроєкти шукають нестандартних рішень після зламу. В останні роки команди часом пропонують винагороди хакерам за повернення коштів – стратегія, продиктована необхідністю. Наприклад, майже одночасно з експлойтом zkSync децентралізована біржа KiloEx зазнала окремого злому на $7,5 мільйона і відкрито запропонувала хакеру «баг баунті» 10% (близько $750 тисяч) в обмін на повернення решти викрадених коштів. Ультиматум KiloEx для зловмисника – повернути 90% або готуватися до суду – є показовим прикладом того, як проєкти готові до переговорів, щоб повернути втрачені активи. Хоча команда zkSync не висувала конкретної винагороди одразу, її запрошення хакера до діалогу продиктоване тією ж логікою: краще спробувати домовитися, ніж витрачати ресурси на тривале переслідування.

Головний висновок для розробників і спільнот у криптосфері полягає в тому, що превентивні заходи значно кращі за реактивні. Посилення контролю доступу, дотримання належної операційної безпеки (наприклад, захищене зберігання ключів, обережність із фішингом) та готовність до реагування на інциденти можуть змінити все. Так само користувачі та інвестори тепер більш обізнані, які питання варто ставити: чи має проєкт адмін-ключі, які можуть бути скомпрометовані? Які механізми захисту і запобіжники впроваджено? Прозорість щодо цих аспектів здатна зміцнити довіру ще задовго до будь-яких інцидентів.

Висновок

Злом zkSync у квітні 2025 року став тривожним сигналом про те, що навіть сучасні блокчейн-системи можуть бути вразливими через свої адміністративні “чорні ходи”. У цьому випадку зловмисник зумів створити з повітря токени на $5 мільйонів, але оперативні дії команди дозволили обмежити шкоду лише розбавленням токенів в обігу та тимчасовою турбулентністю на ринку, без втрати користувацьких депозитів. Подія відчутно, хоч і ненадовго, вплинула на вартість токена ZK та ініціювала важливі дискусії щодо безпеки.

Для zkSync відновлення довіри вимагатиме посилення управління ключами і, можливо, перегляду того, як така значна маса токенів може контролюватися адміністраторами. Для ширшої криптоспільноти цей епізод підтверджує важливість децентралізації контролю та ретельної перевірки не лише коду, але й людей і процесів, що мають владу над цим кодом. У міру розвитку блокчейн-проєктів балансування функціональності (такої як повернення невикористаних токенів) із безпекою залишатиметься ключовим завданням дизайну.

Цей інцидент зрештою може стати цінним уроком, який стимулює покращення в галузі. Вивчаючи такі випадки, як компрометація адміністративного ключа в zkSync, розробники та організації можуть запровадити кращі запобіжні заходи — гарантувавши, що в майбутніх ейрдропах “змітатимуть” лише справді незатребувані токени, а не вибиватимуть основу безпеки з-під цілої спільноти.

Comments ()